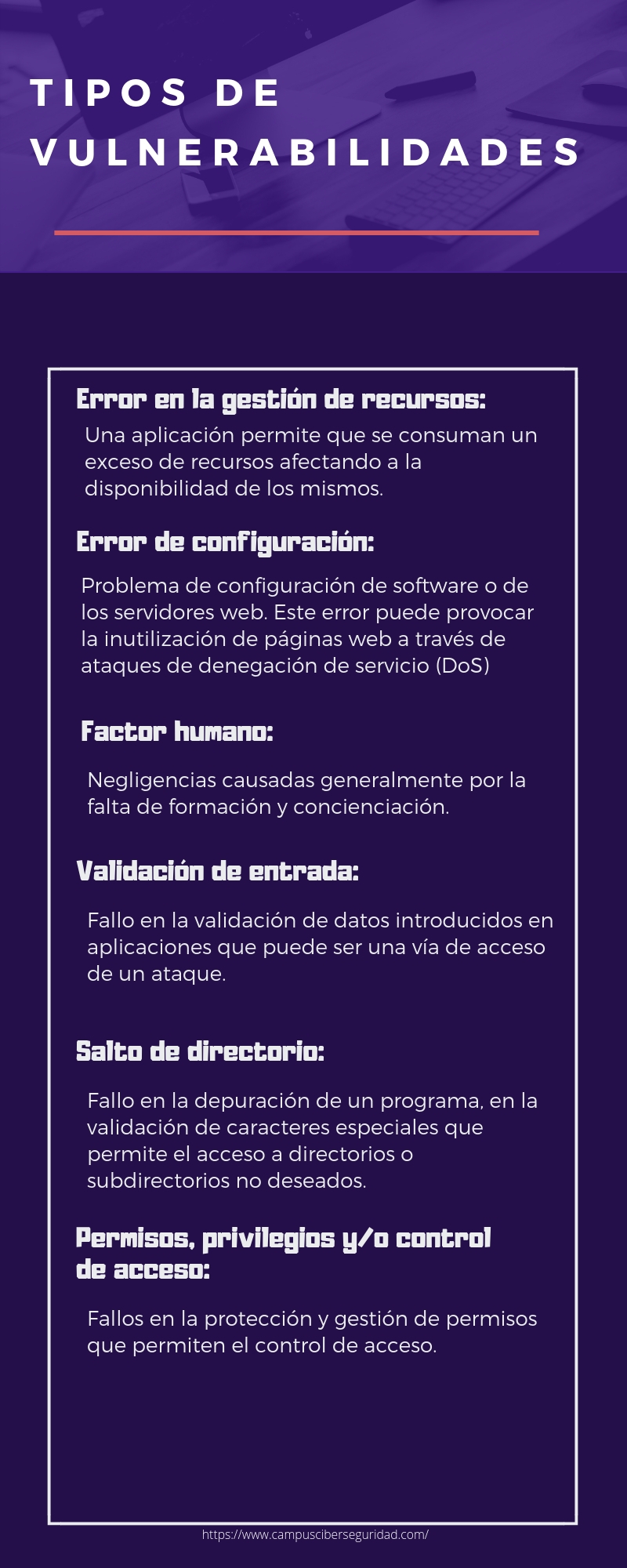

Redes Informate, Router ,switch, Lan ,Wan ,Man y más: Clasificación de las vulnerabilidades en la Ciberseguridad.

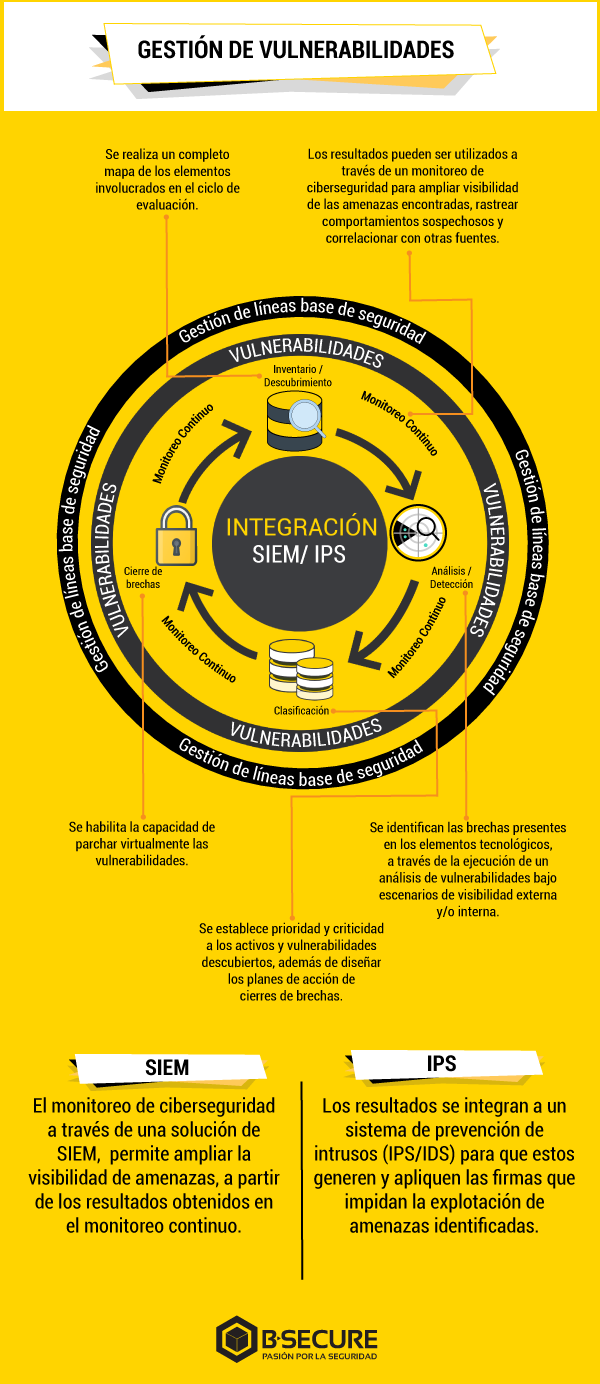

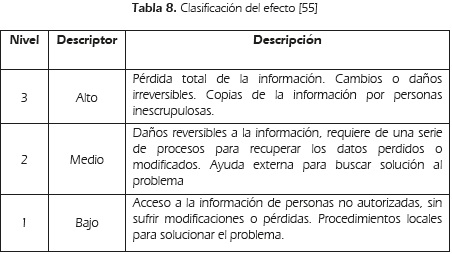

Aplicación de la Seguridad Informática.: B. CLASIFICACIÓN DE LOS PRINCIPALES RIESGOS DE LA SEGURIDAD INFORMÁTICA.

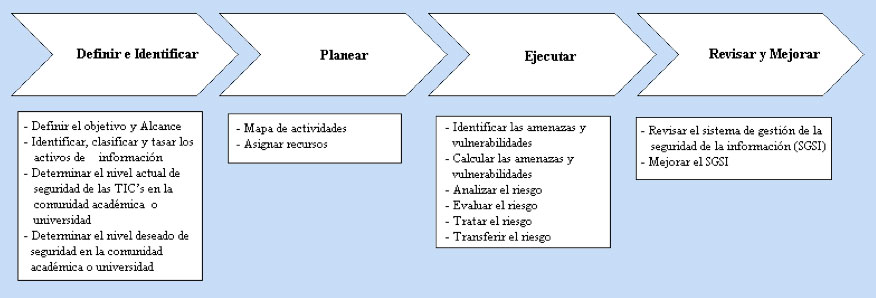

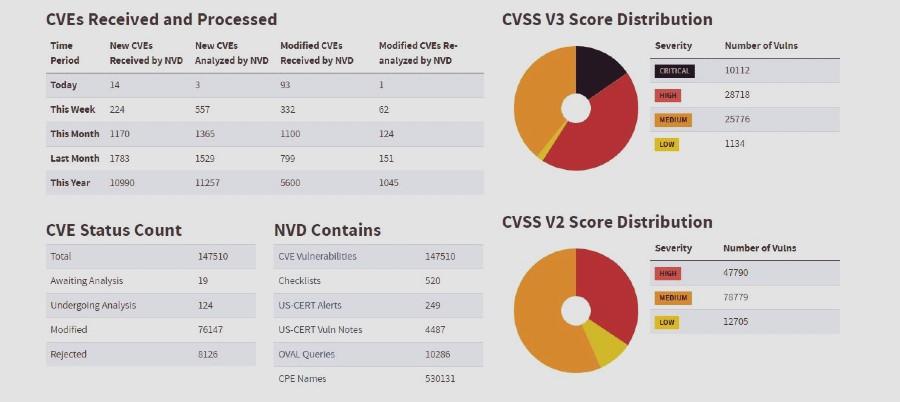

Evaluación de vulnerabilidades | Software de gestión de vulnerabilidades - ManageEngine Vulnerability Manager Plus

II Simposio de Ciberseguridad Funcionarios Públicos | Presentación de Natalia Pérez, Analista Csirt - YouTube

MONOGRÁFICO: Introducción a la seguridad informática - Vulnerabilidades de un sistema informático | Observatorio Tecnológico